| 定价页 | 暂无 |

| 免费方式 | N/A |

| 定价方式 | N/A |

| 采购渠道 | 官网 |

| API适用国家/地区 | 美国 |

| 支持语言 | N/A |

semaja2 API 服务商

评分 33/100

0

评分 33/100

0

快速导航

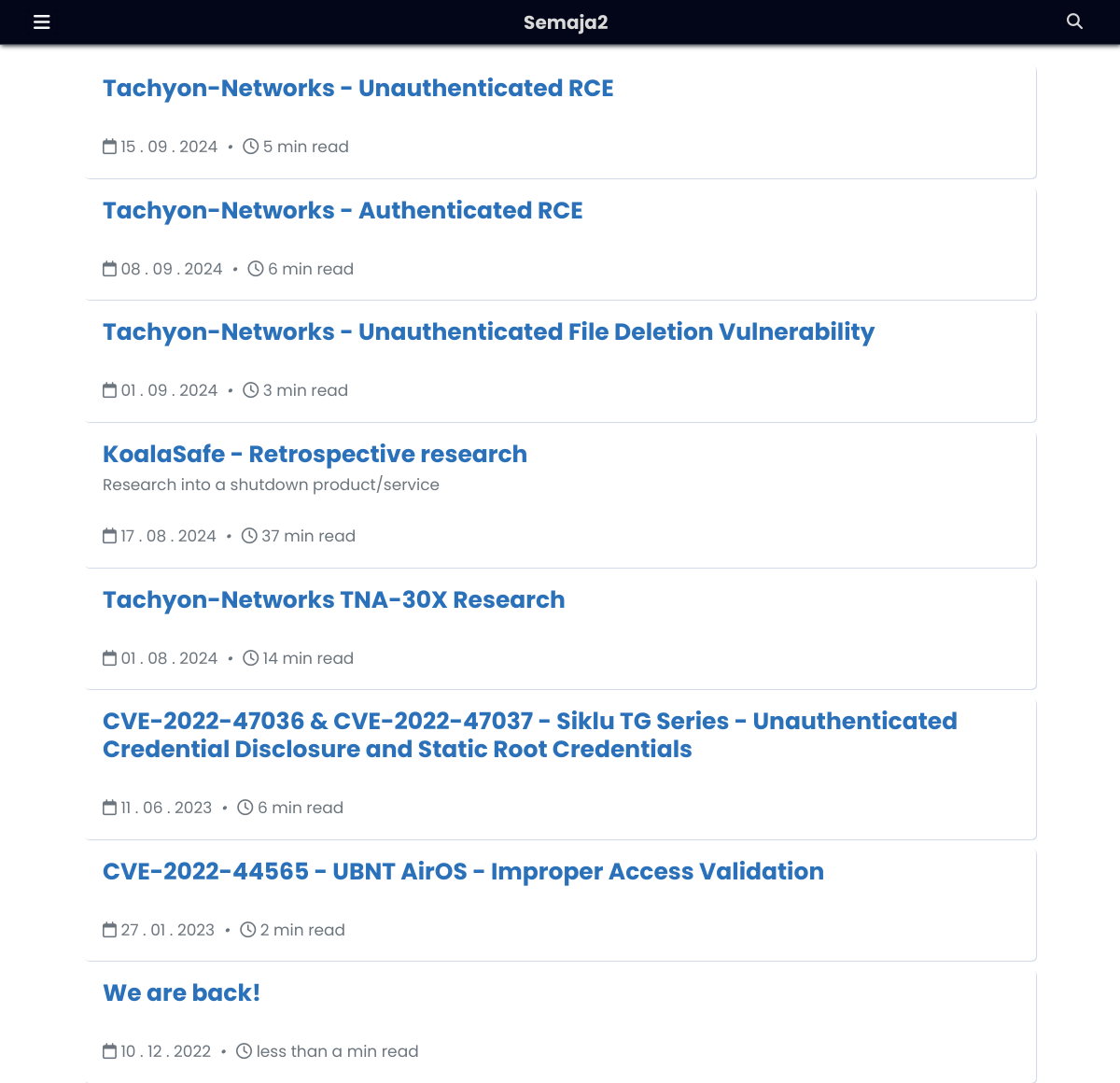

semaja2是什么公司

更多Semaja2是一个网络安全研究平台,专注于发现和披露网络设备的安全漏洞。主营业务包括对Tachyon Networks、KoalaSafe、Siklu TG系列和UBNT AirOS等产品的安全研究,提供详细的漏洞分析和修复建议,帮助企业和个人提高网络安全防护能力。

semaja2的API接口(产品与功能)

API产品信息

Tachyon-Networks的TNA和TNS系列设备存在未认证的远程代码执行(RCE)漏洞。该漏洞由于RADIUS逻辑中用户输入的不完整清理导致命令注入。

核心功能

| 功能模块 | 服务详情 |

|---|---|

| RADIUS认证 | 设备启用RADIUS认证时,存在命令注入漏洞,允许未认证用户执行任意命令。 |

| 后门账户创建 | 利用漏洞,攻击者可创建后门账户并启动SSH服务,以便后续访问。 |

| 攻击步骤 | 包括准备攻击载荷、启动攻击机的Web服务器、发送攻击载荷等。 |

| 漏洞代码示例 | 展示了导致漏洞的代码片段,包括对用户输入的清理处理。 |

| 影响固件版本 | 漏洞影响TNA-30X固件1.12.0(beta 1)及启用RADIUS用户认证的配置。 |

使用场景

- 未认证远程代码执行:攻击者可利用该漏洞在设备上执行任意命令,获取控制权限。

- 后门账户创建:攻击者可创建后门账户并启动SSH服务,以便后续访问和控制设备。

- 漏洞利用演示:通过具体的攻击步骤,展示了如何利用该漏洞进行攻击。

semaja2 API的价格(API免费方式与收费标准)

在选择API服务商时,综合评估以下维度,选择最适合自己需求的API服务商,确保技术兼容性和成本效益。

semaja2 API Key怎么获取(API调用与对接教程)

暂无使用与对接教程