Docker API 错误处理与实践指南

SQL注入是一种常见的网络攻击手段,它通过在Web应用程序的输入字段中插入恶意SQL代码,欺骗数据库执行未授权的查询。本文将深入探讨SQL注入的原理、类型、利用手法及其防护策略,帮助读者更好地理解并防范这一安全威胁。

SQL注入攻击是Web安全领域中一种非常严重的安全漏洞。攻击者通过在应用程序的输入中插入恶意SQL代码,可以窃取、篡改或删除数据库中的数据。学习如何识别、利用和修复SQL注入漏洞对于保护Web应用安全至关重要。

SQL注入攻击的核心在于Web应用程序对用户输入的数据处理不当。攻击者通过在输入字段中添加额外的SQL语句,使数据库执行非法操作,从而获取或篡改数据。例如,通过在输入框中输入特定的SQL代码,攻击者可以访问或修改数据库中未经授权的数据。

SQL注入产生的条件包括:

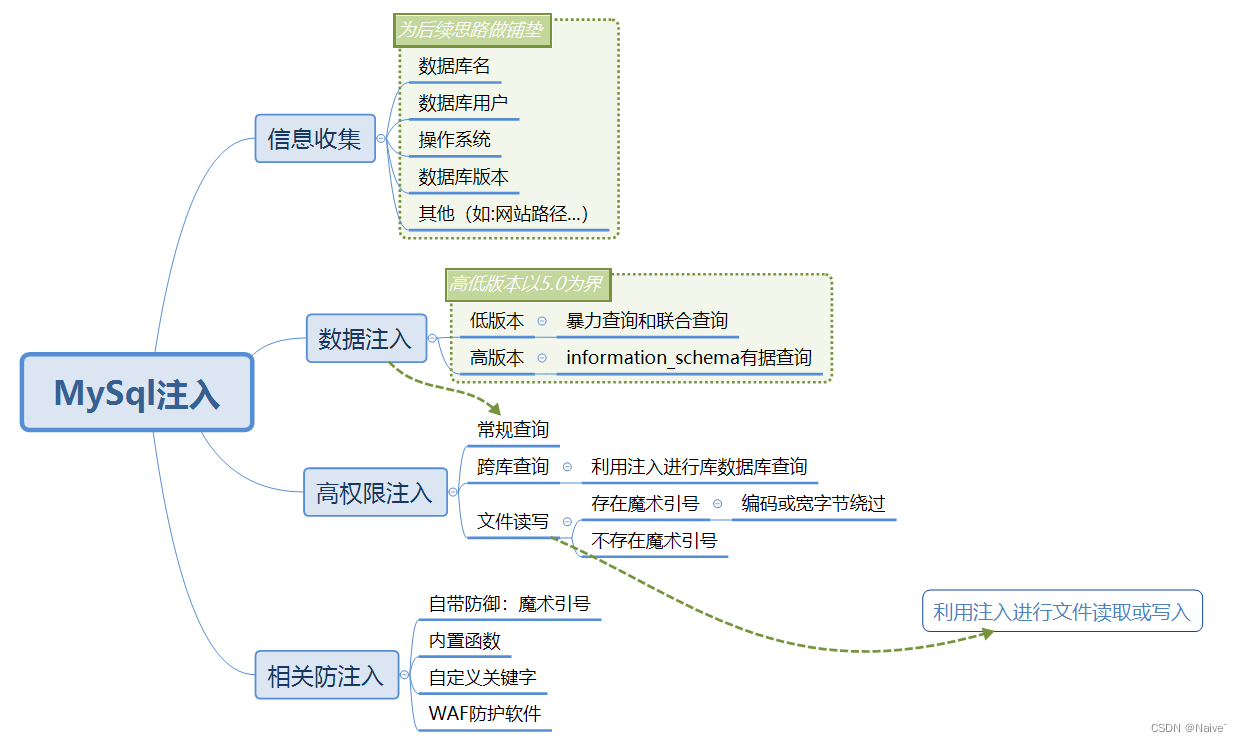

MySQL数据库中的SQL注入攻击尤为常见,因为MySQL是最受欢迎的开源数据库之一。攻击者可以通过SQL注入攻击来收集数据库信息、执行跨库查询甚至读写文件。

在MySQL注入中,攻击者会使用一系列函数来收集数据库信息,如操作系统信息、数据库版本、数据库名称和用户信息等。这些信息有助于攻击者进一步攻击数据库。

version() # 查看数据库版本

database() # 查看当前数据库名

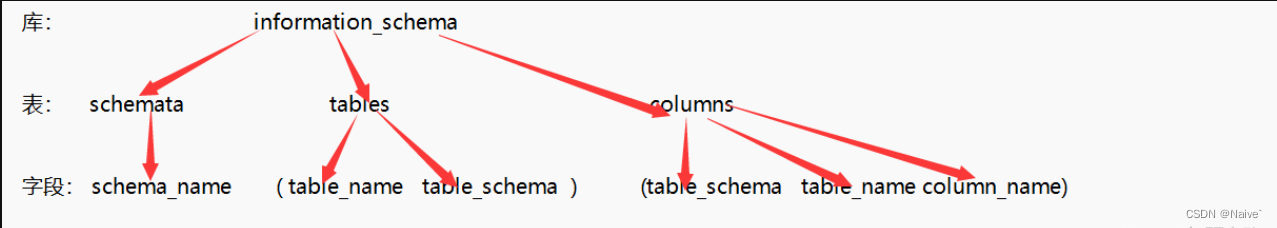

user() # 查看当前数据库用户MySQL 5.0版本以后引入了information_schema数据库,其中包含了系统中所有数据库、表、列等元数据信息。攻击者可以通过查询这些信息来获取数据库结构。

select schema_name from information_schema.schemata limit 0,1;

在SQL注入攻击中,攻击者需要使用MySQL的注释符号来注释掉注入语句之后的代码,防止其被执行。MySQL中有两种单行注释方式:#和-- (后者后跟一个空格)。

跨库注入攻击允许攻击者访问并操作数据库中的其他数据库。这种攻击通常需要高权限,因为只有root权限或管理员权限才能执行跨库注入。

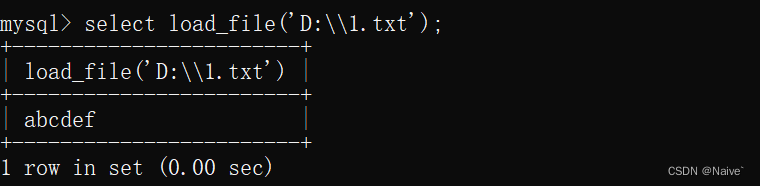

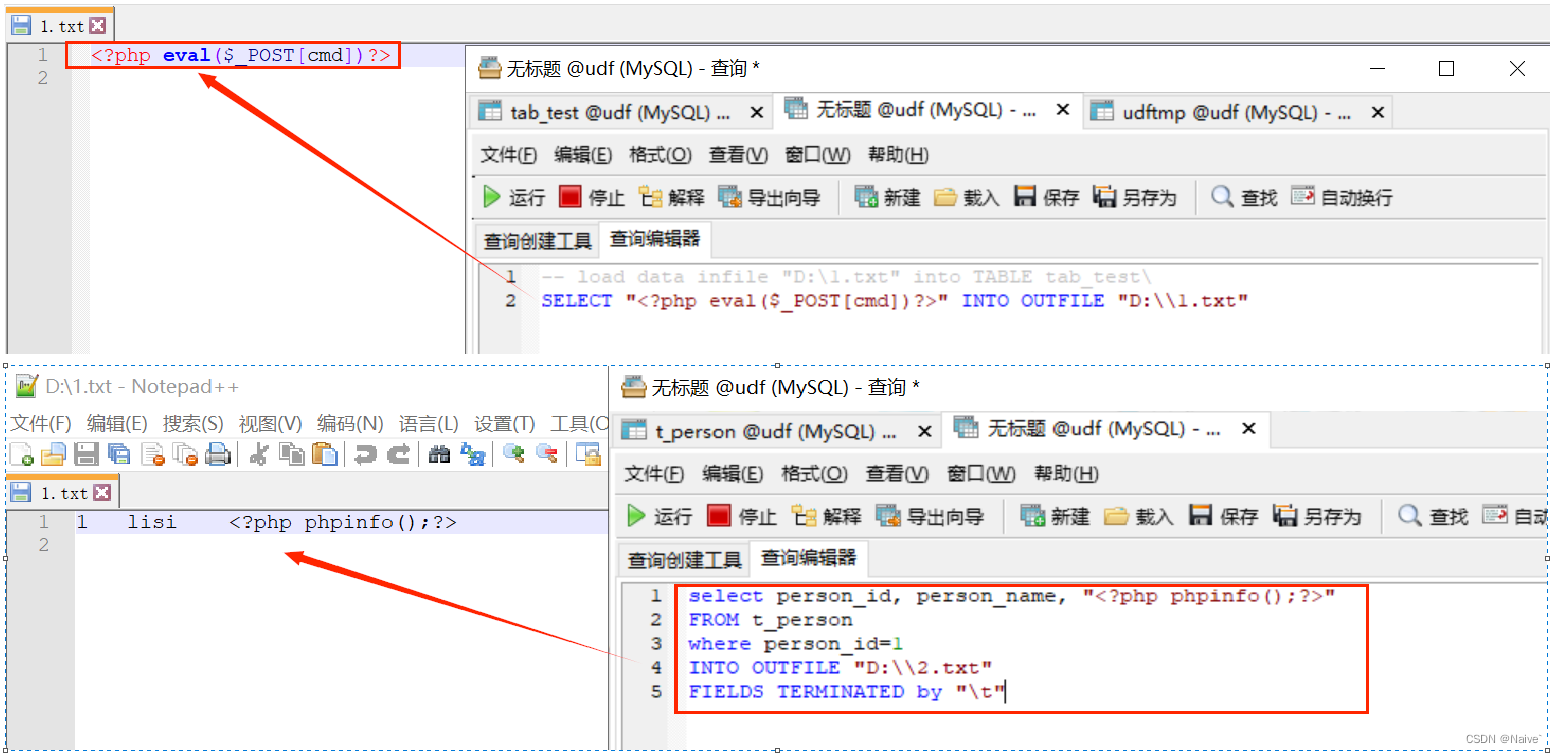

攻击者可以通过SQL注入攻击来读取或写入服务器上的文件。MySQL提供了多种文件读写函数,如load_file()和into outfile,攻击者可以利用这些函数来读取敏感文件或写入恶意代码。

load_file('/path/to/file');

select '' into outfile '/path/to/shell.php';

SQL注入可以根据注入点的类型、数据提交方式和执行效果进行分类。

数字型注入点是指URL参数或表单字段中的数值型输入,攻击者可以通过修改这些数值来注入恶意SQL代码。例如,通过修改ID参数来获取数据库中其他记录的信息。

id=1 union select 1,2,3;字符型注入点是指URL参数或表单字段中的字符串型输入,攻击者可以通过修改这些字符串来注入恶意SQL代码。例如,通过修改用户名或密码字段来获取数据库中其他用户的凭证。

name='admin'-- ';搜索性注入点是指在搜索框中输入的搜索关键词,攻击者可以通过修改搜索关键词来注入恶意SQL代码。例如,通过在搜索框中输入特定的SQL代码来获取数据库中其他记录的信息。

keyword='test' union select 1,2,3;Get注入是指通过HTTP GET请求的参数来注入恶意SQL代码。攻击者可以通过修改URL参数来注入SQL代码。

Post注入是指通过HTTP POST请求的表单数据来注入恶意SQL代码。攻击者可以通过修改表单数据来注入SQL代码。

Cookie注入是指通过HTTP请求中的Cookie字段来注入恶意SQL代码。攻击者可以通过修改Cookie值来注入SQL代码。

Http头部注入是指通过HTTP请求头部的字段来注入恶意SQL代码。攻击者可以通过修改请求头部的字段值来注入SQL代码。

报错注入是指利用数据库的错误信息来获取数据库结构或数据的注入攻击。攻击者可以通过构造特定的SQL语句来触发数据库错误,从而获取数据库信息。

盲注是指在没有明确错误信息的情况下,通过页面的响应来判断SQL语句执行结果的注入攻击。盲注可以分为布尔盲注和时间盲注两种类型。

堆叠注入是指在一条SQL语句的末尾添加多条SQL语句,使其一起执行的注入攻击。堆叠注入需要数据库支持多条SQL语句的执行,如MySQL的mysql_multi_query()函数。

宽字节注入是指利用MySQL对宽字节字符的处理特性来进行的注入攻击。攻击者可以通过构造特定的SQL语句来绕过过滤机制,注入恶意SQL代码。

二次注入是指用户输入的数据被存储到数据库中,之后又被读取出来再次执行的注入攻击。二次注入需要攻击者在数据存储和读取两个阶段都有机会注入恶意SQL代码。

DNSlog带外注入是指利用DNS解析日志来获取数据库信息的注入攻击。攻击者可以通过构造特定的SQL语句来触发DNS解析请求,从而获取数据库信息。

答:SQL注入是一种网络攻击手段,攻击者通过在Web应用程序的输入字段中插入恶意SQL代码,欺骗数据库执行未授权的查询,从而获取、篡改或删除数据库中的数据。

答:防止SQL注入攻击的方法包括:

答:盲注是一种SQL注入攻击手法,在没有明确错误信息的情况下,通过页面的响应来判断SQL语句执行结果。盲注可以分为布尔盲注和时间盲注两种类型。

答:堆叠注入是一种SQL注入攻击手法,攻击者在一条SQL语句的末尾添加多条SQL语句,使其一起执行。堆叠注入需要数据库支持多条SQL语句的执行,如MySQL的mysql_multi_query()函数。

答:宽字节注入是一种SQL注入攻击手法,攻击者利用MySQL对宽字节字符的处理特性来绕过过滤机制,注入恶意SQL代码。