AI视频剪辑工具:解锁创作的无限可能

在数字化时代背景下,网络安全成为每个网络用户和企业必须面对的挑战。其中,IP欺诈作为一种常见的网络攻击手段,对网络安全构成严重威胁。本文将深入探讨IP欺诈技术的原理、实现方法、应用场景以及如何有效防御IP欺诈攻击。

IP欺诈,又称为IP欺骗,是指攻击者通过伪造IP数据包的源IP地址,冒充其他系统或隐藏真实身份的一种网络攻击技术。通过这种技术,攻击者可以绕过基于IP地址的信任关系,进行未授权的访问或者发起其他恶意活动。

在Unix领域中,信任关系的建立基于IP地址。例如,通过在主机A和B上创建.rhosts文件,可以实现无需口令验证的远程调用命令,如rlogin、rcall、rsh等。这些命令允许基于IP地址的访问服务,从而建立起基于地址的信任关系。

Rlogin是一个基于TCP传输的客户/服务器程序,它允许用户在无需口令的情况下登录到另一台主机上。安全验证基于源主机的IP地址,因此,攻击者可以利用Rlogin的信任机制,通过IP欺诈手段登录到目标主机。

TCP提供可靠传输,通过数据包中的序列号和确认位(SYN和ACK)来实现。攻击者可以通过预测TCP序列号,伪造TCP包序列,从而欺骗本地网络上的主机。

明确目标系统,例如Windows Server 2003虚拟机,获取目标系统的IP地址和登录凭据。

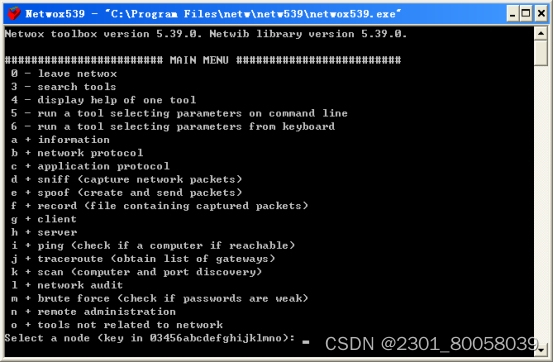

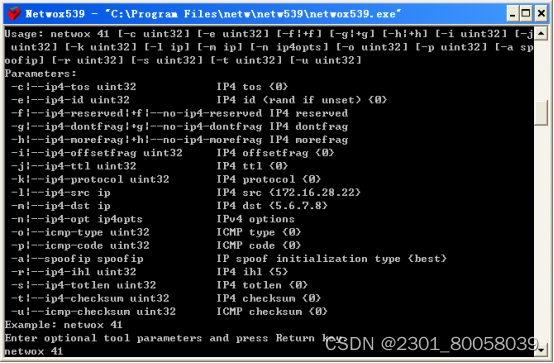

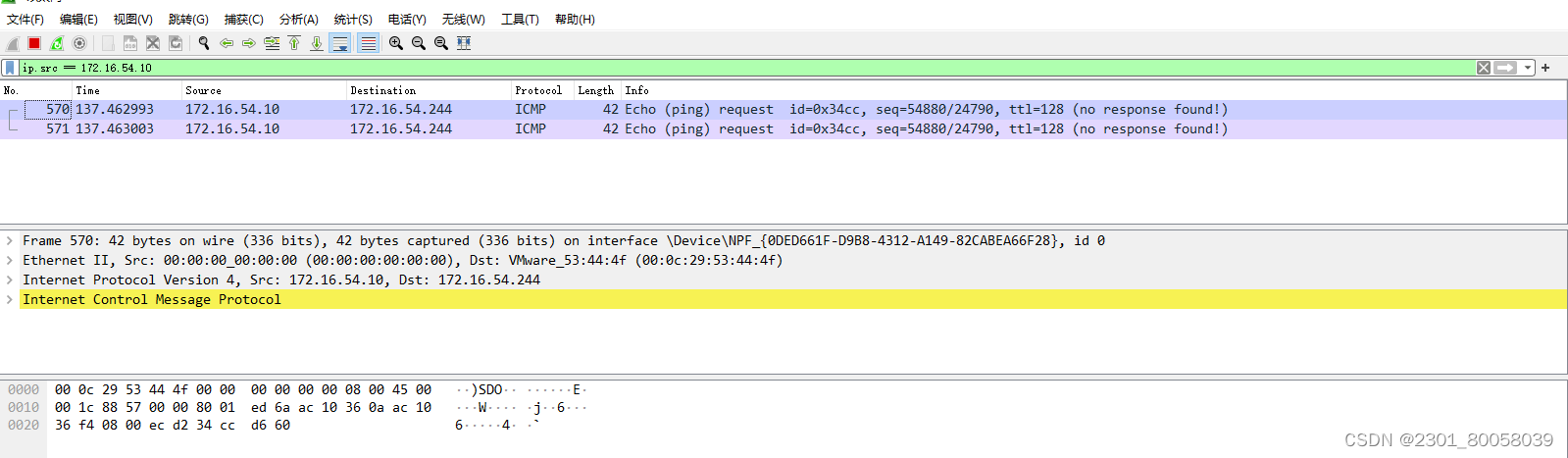

在宿主机上安装Wireshark工具进行数据包监听,同时在攻击机上安装Netwox工具包进行IP地址欺骗攻击。

在宿主机上启动Wireshark软件进行监听,使用Netwox工具箱进行IP源地址欺骗,分析源IP和目标IP,判断哪个源IP是真实的,哪个IP是欺骗的。

更改家庭路由器和所有连接设备上的默认用户名和密码,并确保使用强密码。

避免在不安全的公共Wi-Fi上进行敏感交易,使用虚拟专用网络(VPN)提高安全性。

确保访问的网站使用HTTPS,检查URL地址栏中的挂锁图标。

对网络钓鱼电子邮件保持警惕,避免点击链接或打开附件。

使用高质量的反病毒软件保护您的设备,远离黑客、病毒和恶意软件。

伪造多个源地址向目标发送流量,以干扰服务。

伪造源地址以获取目标系统的信任。

通过伪造IP地址绕过某些安全策略或审计。

通过构造和发送不同类型的数据包,探测目标主机的网络状态及其响应。

使用hping3进行渗透测试,验证防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)的有效性。

模拟不同类型的流量,测试服务器在高负荷情况下的性能。

使用自定义的TCP/IP数据包研究和分析网络协议的实施及实际行为。

使用伪造源地址的功能测试防火墙的规则是否按预期工作。

在授权的安全测试环境中,使用hping3模拟拒绝服务攻击,研究其对目标系统的影响及响应能力。

答:IP欺诈技术是一种网络攻击手段,通过伪造IP数据包的源IP地址,冒充其他系统或隐藏真实身份,以获得非法访问或进行其他恶意活动。

答:防范IP欺诈攻击可以采取以下措施:确保家庭网络安全设置,使用VPN,访问HTTPS网站,警惕网络钓鱼,使用综合反病毒软件。

答:IP欺诈技术的应用场景包括DDoS攻击、中间人攻击、审计绕过、网络探测、网络安全测试、服务压力测试、TCP/IP协议分析、防火墙规则验证以及DoS/DDoS演示。

答:hping3是一个命令行工具,用于构造和发送定制的TCP/IP数据包。例如,使用命令hping3 -S -p 80 -a 192.168.1.100 192.168.1.1可以伪造一个源地址为192.168.1.100的TCP SYN数据包,目标为192.168.1.1的80端口。

答:确保网站访问安全,应访问使用HTTPS的网站,并检查URL地址栏中的挂锁图标。避免在不安全的公共Wi-Fi上进行敏感交易,使用虚拟专用网络(VPN)提高安全性。