增强API安全性:降低访问控制失效的风险

作者:szSun · 2024-08-14 · 阅读时间:8分钟

API不仅是云计算生态系统的基石,也是未来软件开发的核心。随着组织越来越多地集成各种服务和处理大量数据流,确保API的安全性变得尤为关键。

API 安全的意义是什么?

根据Gartner在2020年的一份报告,预计到2024年,85%的组织将采用“云优先”方法。这表明,API不仅是云计算生态系统的基石,也是未来软件开发的核心。随着组织越来越多地集成各种服务和处理大量数据流,确保API的安全性变得尤为关键。

API 是连接两个应用服务器的接口,使它们能够通信和共享数据及资源。因此,它们容易受到攻击。OWASP 基金会经常发布前十大 API 风险列表。根据 OWASP 2021 年发布的前十名列表,94% 的应用程序被测试存在某种形式的访问控制破坏,发生率为 3.81%。

什么是损坏的访问控制?

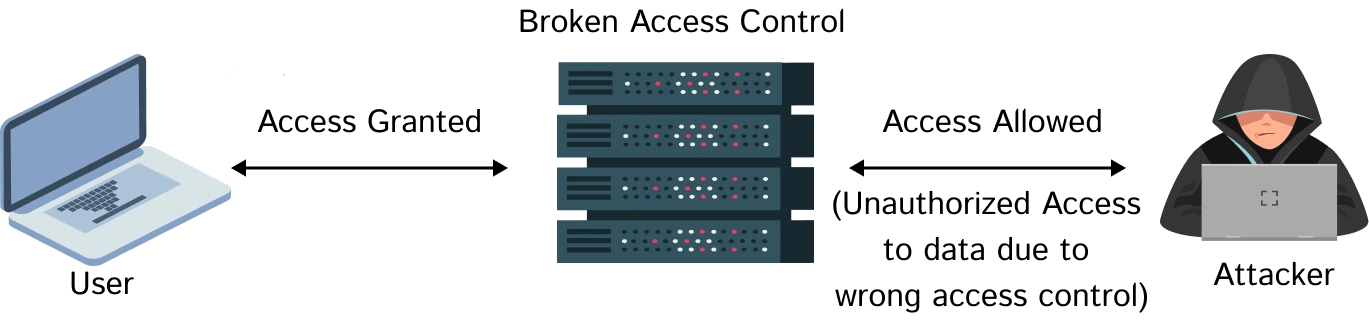

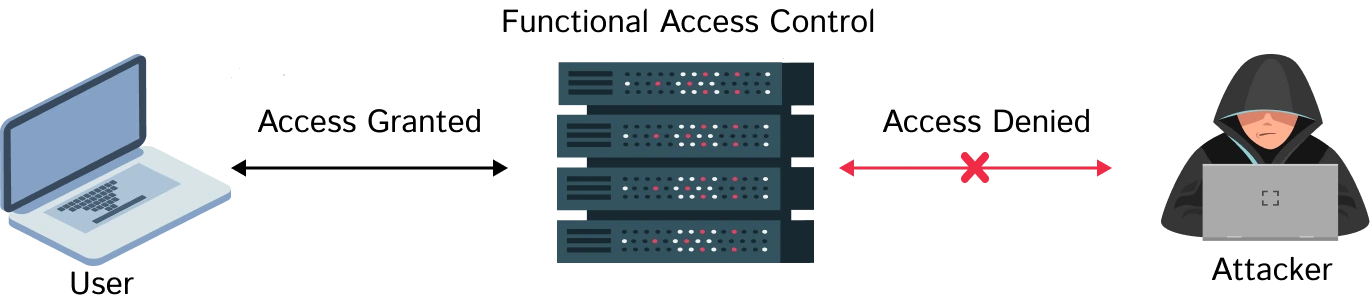

顾名思义,当 API 无法有效执行访问规则时,就会出现访问控制破坏漏洞。这种情况发生在 API 的访问控制措施存在缺陷或配置错误时,使未经授权的用户能够访问敏感资源或执行未经授权的操作。

访问控制是应用程序安全的重要方面,因为它确保用户根据其角色和职责获得适当的权限。当访问控制失效时,可能导致严重的安全威胁,包括数据泄露、未经授权的修改和敏感信息的暴露。

API 安全中与访问控制相关的常见漏洞有哪些?

在不同情况下可能导致未授权访问。以下是一些常见情景,攻击者可以利用访问控制破坏的漏洞:

- 缺乏访问角色:当 API 缺乏适当的访问管理时,就会出现这种情况。因此,API 不再仅限于特定角色或授权用户,而是对所有人开放。这进一步允许未授权用户访问关键资源或执行他们不应被允许的行为。结果,敏感信息和功能可能被未经授权的人窃取或滥用,从而创建了一个访问控制破坏的攻击面,使 API 安全处于风险之中。

- 未保护的用户 ID:在开发 API 时,确保 URL 中的用户 ID 得到适当保护至关重要。如果未能做到这一点,攻击者可能尝试猜测或修改用户 ID 来获取对另一用户信息的未授权访问或执行恶意操作。例如,考虑网页 https://demo.example.com。当用户登录时,URL 变为 http://demo.example.com/user/12345,其中“12345”是用户 ID。如果攻击者将这个用户 ID 修改为 http://demo.example.com/user/12344 并成功访问用户 12344 的信息,则显示出安全问题。

- CORS 配置错误:CORS(跨源资源共享)是一种机制,允许网络浏览器进行跨源请求,实现不同域或平台之间的通信。然而,如果 CORS 配置不正确,可能导致向未授权用户过度暴露数据。CORS 配置错误可能允许不受信任的来源利用访问控制破坏漏洞访问敏感信息。

- 不安全的 URL:一个未加保护的 API URL 可能允许攻击者以某种方式操作 URL,从而获取更高级别的访问权限或访问未授权的内容,从而危及 API 安全。例如,URL http://demo.example.com/users/12345 提供用户信息。攻击者可以将 URL 改为 http://demo.example.com/admin,获得管理员访问权限,并执行管理员级别的操作。

- 权限提升:当攻击者获取比他们被允许的更多的访问权限或权利时,就会发生权限提升,使他们能够执行未授权的操作或访问受限资源。

- 强制浏览:作为未认证用户或具有较低权限的用户访问认证页面或应用程序的特权部分,绕过访问控制,获得未授权访问。

- 未保护的 HTTP 方法:GET、PUT、POST 和 DELETE 等 HTTP 方法执行不同的操作,并用于通过 API 连接资源。适当管理这些技术的访问和权限至关重要,以防止未经授权的用户信息更改。例如,URL http://demo.example.com/users/12345 用 GET 方法提供用户信息。攻击者将方法改为 DELETE,可能导致用户因 API 处理不当被删除,或使用 PUT 方法攻击者可以更改数据。

- 元数据操纵:攻击者可以操纵 JWT(JSON Web Token)或 cookie 元数据,以获得对资源的授权访问。解决这些漏洞并实施强大的访问控制措施对于保障 API 安全和防止对 API 及其相关资源的未授权访问至关重要。

如何使用 API 网关缓解损坏的访问控制?

- 安全认证与授权: 用户可以利用 API 网关建立集中式的认证与授权流程。API 网关作为所有 API 请求的集中入口,允许您从单一位置指定并强制执行不同 API 的访问控制政策。这种集中化方法通过建立所有 API 的一致和标准化访问控制来减少未授权访问的可能性。API 网关提供基本认证、JWT 认证和 OAuth 等认证方法,以确保用户登录的合法性。这些方法有助于验证用户身份并授权访问 API 资源,从而增强安全性。

- 设置 CORS 配置: API 网关允许您为您的 API 设置 CORS(跨源资源共享)配置。这种集中化方法通过建立一致和标准化的访问控制来减少未授权访问的可能性。在 API 网关中配置 CORS 时,您可以设置允许的域,这有助于保护您的 API 免受跨域攻击。CORS 配置还允许您定义暴露的头文件,这有助于规范跨源请求可以访问的信息,减少敏感头文件的可见性。此外,API 网关的 CORS 设置还可以指定是否应在跨源请求中包含凭证(如 Cookie 或授权头)、允许的方法(允许跨源请求的 HTTP 方法)和允许的头文件等附加字段。

- 基于角色的访问管理: 基于角色的访问管理有助于为所有 API 定义特定的规则和权限。这有助于确保用户可以根据其角色访问适当的信息。在 API 网关中,RBAC(基于角色的访问控制)可以使用访问控制列表(ACL)来实施。通过 RBAC 和 ACL,您可以将用户分配给不同的角色,并将每个角色与一组预定义的访问权限关联。这些权限确定了用户可以基于其分配的角色访问哪些操作和资源,并保护资源免受未授权访问。

- 日志记录和监控:API 网关的日志记录与监控对于分析 API 性能和检测潜在的有害行为至关重要。通过记录和分析 API 数据,您可以找到帮助您定义常见行为的模式,并发现可能表明恶意活动的异常情况。API 网关的日志模块记录进来的请求、响应、失败以及其他相关的元数据。这些信息可以用来评估整个 API 基础设施,确定瓶颈并评估 API 性能。

- API 密钥管理: API 密钥通常用于验证来自客户端应用程序的请求的有效性。您可以在 API 网关中为各种应用程序(如移动或 Web 应用程序)生成独特的 API 密钥。此外,您可以自由指定 API 密钥应随请求体、请求头或作为查询参数发送。这种灵活性确保了 API 的安全,允许针对不同类型的客户端应用程序使用特定的验证方法。

- 速率限制和 IP 限制: 速率限制和 IP 限制是防止如 DDoS(分布式拒绝服务)等有害自动化攻击的重要安全措施。这些措施限制了在特定时间框架内的请求数量,并阻止授权的 IP,以确保后端服务器的安全。

文章来源:Enhancing API Security: Mitigating the Risk of Broken Access Control

热门推荐

一个账号试用1000+ API

助力AI无缝链接物理世界 · 无需多次注册

3000+提示词助力AI大模型

和专业工程师共享工作效率翻倍的秘密

最新文章

- 2026大学生寒假兼职新风口:从送外卖到做AI副业,你还在靠体力赚零花钱吗?

- 如何获取Microsoft API Key 密钥实现bing搜索分步指南

- Google Pay UPI 注册与集成指南

- 香港支付宝可以绑定大陆银行卡吗?详解使用方法与步骤

- New API架构:探索现代软件开发的新趋势

- 什么是 Wandb

- 在 Golang 中实现 JWT 令牌认证

- 如何使用 Google News API 获取实时新闻数据

- 理解API网关在微服务架构中的作用

- 交叉熵的Numpy实现:从理论到实践

- Google DeepMind发布 Genie 3与Shopify:2小时上线电商3D样板间实战

- Gemini Deep Research 技术实战:利用 Gemini Advanced API 构建自动化的深度研究 Agent