API Key 密钥 vs OAuth 2.0:身份认证的比较

在当今数字化世界中,安全性是网络应用程序和服务设计中至关重要的考量之一。在构建应用程序时,开发人员需要考虑如何保护用户数据和应用程序资源不受未经授权的访问。而在这个领域,身份验证是至关重要的一环。API密钥和OAuth 2.0是两种常见的身份验证机制,它们在保护API和应用程序方面发挥着重要作用。本文将对API密钥和OAuth 2.0进行比较,探讨它们各自的优势和适用场景。

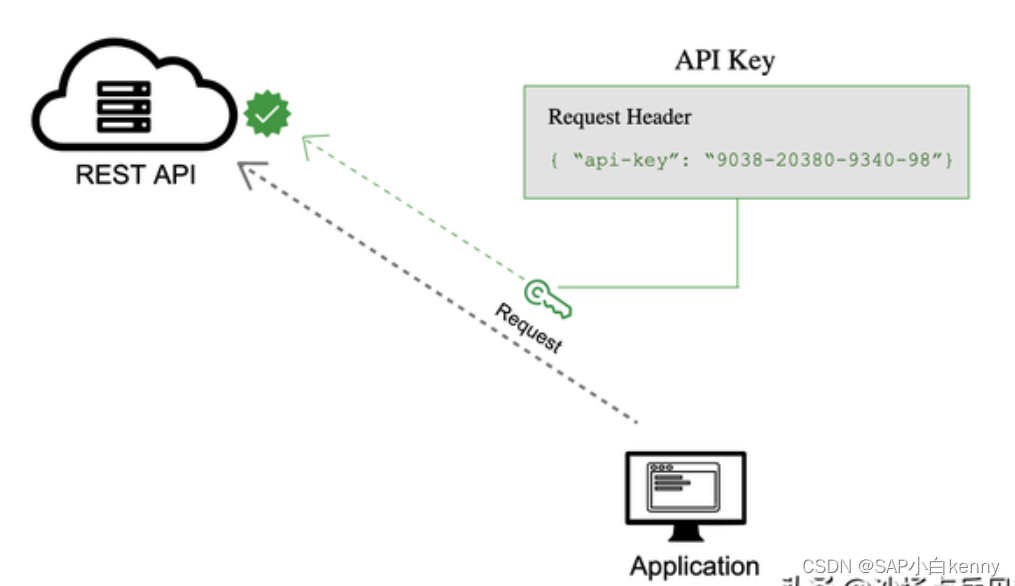

一、API密钥(API Key)

API Key通常是长期有效的,且对于每个用户或应用程序都是唯一的。

服务器到服务器的通信,其中API的客户端和服务端环境相对固定和受信任。然而,API密钥在灵活性和安全性方面存在局限。由于API密钥是长期有效且不变的,一旦泄露就会给系统安全带来长期风险。此外,API密钥无法提供细粒度的访问控制,例如无法限定客户端使用某个密钥可以访问的具体资源或操作。

二、OAuth 2.0

OAuth 2.0是一种开放标准的协议,用于安全地授权第三方应用程序访问用户的资源,而无需共享用户的凭据。这一协议在互联网上广泛应用,为许多应用和服务提供了强大的身份验证和授权机制。

什么是OAuth 2.0?

OAuth 2.0是一种开放标准的授权协议,允许用户授权第三方应用程序(如社交媒体应用、云存储服务等)访问其资源,而无需共享用户名和密码。这一协议最早于2012年发布,自那以来一直在不断演化。OAuth 2.0的主要目标是提供一个安全、灵活的方式,以授权第三方应用程序访问受保护的资源。

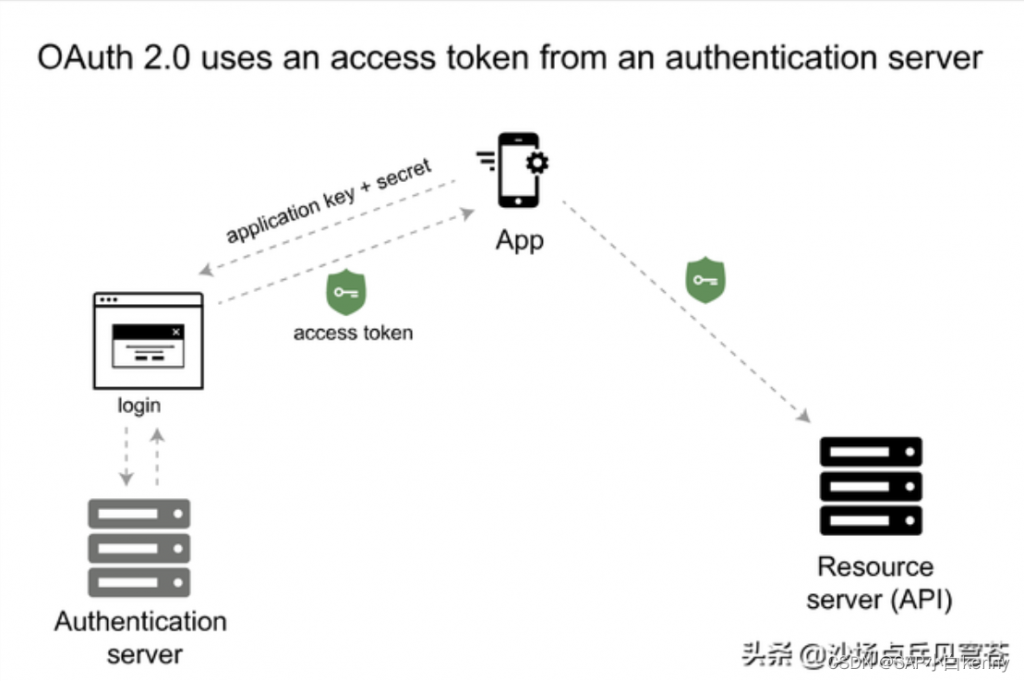

OAuth 2.0的工作原理

OAuth 2.0的核心概念包括以下角色:

- 资源所有者(Resource Owner):资源所有者是拥有受保护资源的用户,例如一个社交媒体用户拥有自己的照片。

- 客户端(Client):客户端是请求访问资源的第三方应用程序,例如一个移动应用或网站。

- 授权服务器(Authorization Server):授权服务器是负责验证资源所有者的身份并颁发访问令牌(Access Token)的服务器。这通常是提供认证服务的服务提供商,如Facebook或Google。

- 资源服务器(Resource Server):资源服务器存储受保护的资源,例如照片或文档。

OAuth 2.0的工作流程如下:

- 客户端请求资源,但没有访问权限。

- 客户端将用户重定向到授权服务器,并请求访问权限。

- 资源所有者登录并同意授权服务器向客户端颁发访问令牌。

- 授权服务器颁发访问令牌给客户端。

- 客户端使用访问令牌请求资源服务器访问受保护资源。

- 资源服务器验证令牌并允许或拒绝访问。

这个流程允许客户端访问资源,同时确保了资源所有者的安全和隐私。

OAuth 2.0的重要概念

在深入研究OAuth 2.0时,以下是一些重要的概念:

- 授权类型(Grant Types):OAuth 2.0定义了不同的授权类型,如授权码授权、密码授权、客户端凭据授权等,用于不同的应用场景。

- 访问令牌(Access Token):访问令牌是客户端用来访问受保护资源的令牌。它代表了用户授权的证明。

- 刷新令牌(Refresh Token):刷新令牌允许客户端获取新的访问令牌,而无需用户再次登录和授权。

- 范围(Scope):范围定义了访问令牌的权限,例如读取用户的个人资料或写入社交媒体帖子。

常见OAuth 2.0用途

OAuth 2.0在各种应用和服务中广泛应用,其中包括:

- 社交登录:许多网站和应用程序使用OAuth 2.0允许用户通过他们的社交媒体帐户登录,简化了注册和登录过程。

- 第三方应用程序访问:移动应用程序和网站可以使用OAuth 2.0让用户授权访问他们的受保护资源,如照片、文件或日历。

- API授权:许多Web服务提供API,允许开发人员构建与其平台集成的应用程序。OAuth 2.0用于授权这些应用程序访问API。

- 单点登录(SSO):OAuth 2.0可用于实现单点登录,用户只需一次登录,即可访问多个相关应用程序。

三、API 密钥 vs OAuth 2.0

| API 密钥 | OAuth 2.0 | |

|---|---|---|

| 安全性需求 | 基础安全特性,如静态秘钥 | 更高级的特性,如令牌失效和权限控制 |

| 用户体验 | 发者手动创建和管理 | 无缝的用户授权体验 |

| 应用类型 | 服务器到服务器的通信 | 第三方应用集成 |

在安全性需求方面,OAuth 2.0的设计提供了一系列高级安全特性,这些特性在API密钥的身份验证机制中是找不到的。API密钥通常是简单的凭证,用于验证对API的访问权限,但缺乏OAuth 2.0提供的令牌失效机制和对用户权限进行细粒度控制的能力。一个显著的优点是OAuth 2.0的令牌失效机制,它使得访问令牌在一定时间后自动失效,从而降低了长期泄露风险。相比之下,API密钥的有效性通常是永久的,除非显式地撤销或更改。此外,OAuth 2.0允许对用户权限进行细粒度的控制,使得应用可以请求用户授权的精确权限范围,而不是全面访问用户的账户。这种权限的划分不仅增强了安全性,也使得用户可以更清楚地了解他们正在授权的内容。

在用户体验方面,OAuth 2.0提供了一个流畅而无缝的授权过程,用户可以在不离开第三方应用的情况下,授权该应用访问他们在其他服务上的数据。用户不需要记住和输入多个密码,只需通过他们已经信任的服务进行一次登录,就可以授权第三方应用访问所需的数据。这种单点登录(SSO)体验大大简化了用户操作,减少了记忆负担,同时也提高了用户对新应用的接受度。相比之下,API密钥通常需要由开发者手动创建和管理,用户无法在不同的应用之间共享同一个API密钥,这可能增加了用户的操作复杂性和记忆负担。

对于不同的应用类型,OAuth 2.0和API密钥各有其适用场景。当涉及到第三方应用集成时,OAuth 2.0无疑是更合适的选择。它不仅支持用户对第三方应用授权访问其资源,还能确保用户的账户安全不被泄露。对于需要用户授权的场景,OAuth 2.0提供了一个标准化和安全的框架。相反,API密钥在服务器到服务器的通信中更为简单有效。在这种场景下,通信双方通常都是受信任的系统,API密钥提供了一种快速且相对安全的身份验证方法。它适用于那些不需要复杂用户交互的后端服务集成,可以有效地控制服务之间的数据流。

四、认证和授权

1. 身份验证

指当客户端访问服务端资源时,验证客户端是否合法的一种机制. eg: Core MVC中通过 app.UseAuthentication() 开启。最常见的是通过 用户名和密码,来验证您的身份。

2. 授权

指当客户端经过身份认证后,能够有限的访问服务端资源的一种机制. eg: Core MVC中通过 app.UseAuthorization() 开启。授权发生在系统成功验证您的身份后,最终会授予您访问资源(如信息,文件,数据库,资金,位置,几乎任何内容)的完全权限。简单来说,授权决定了您访问系统的能力以及达到的程度。验证成功后,系统验证您的身份后,即可授权您访问系统资源。

二者比较:

举一个容易理解的例子:

举一个容易理解的例子:

用户ypf要去博客网站发帖子,要通过输入账号:admin 密码:123456,进行登录,博客系统后台验证 admin 123456的账号和密码的合法性, 验证账号和密码合法后,然后要赋予该账号权限,比如:可以发博客,查看博客,但不能删除博客,这个过程就是“身份认证”; 然后该用户去删除博客,系统要判断该用户是否有这个权限,这就是“授权”。

五、结论

在制定身份验证策略时,关键在于仔细评估应用程序的特定要求与目标。对于追求简易性与稳定的服务对服务通信,API密钥提供了一种快速且轻量的解决方案。而对于强调安全性、易于监管,且面对复杂权限需求的应用,尤其是当涉及到用户需对第三方应用授予权限时,OAuth 2.0以其提供的细粒度授权和管理的便捷性成为更优选择。完善的认证体系需要综合考虑用户体验、系统的安全防护、对资源访问的控制灵活性以及长期的维护成本。在某些复杂场景下,结合API密钥和OAuth 2.0的方法,利用二者的优点,可创造出既安全又高效的混合型认证体系,以此加强API整体的安全性和功能性。

五、相关链接

REST接口安全认证方式对比:API Key vs OAuth令牌 vs JWT_api keys、oauth、token-based、jwt-CSDN博客

最新文章

- 创建 Python API

- LangGraph 教程:初学者综合指南

- 构建自定义云存储:NAS厂商 REST API 使用指南(Synology/QNAP)

- Pix支付方式是什么?如何在巴西和荷兰使用?

- Undetectable检查AI API的使用指南

- API优先设计三原则

- Password Manager(密码管理)产品背后的API机制:OAuth、加密接口、浏览器扩展集成

- AI短剧工业革命:API如何重塑内容生产全链路

- .NET Core 3.1 WebAPI+Vue+Element UI实现文件上传

- Python与Ollama的开发案例

- 知识图谱API解析

- 如何在Excel VBA中调用REST API