安全访问服务-Auth0

专用API

【更新时间: 2024.08.26】

Auth0 是一个易于实施、适应性强的身份验证和授权平台,基本上,我们让您的登录框变得非常棒。

咨询

去服务商官网采购>

|

浏览次数

145

采购人数

0

试用次数

0

SLA: N/A

SLA: N/A

响应: N/A

响应: N/A

适用于个人&企业

适用于个人&企业

收藏

×

完成

取消

×

书签名称

确定

|

- API详情

- 定价

- 使用指南

- 常见 FAQ

- 关于我们

- 相关推荐

什么是Auth0的安全访问服务?

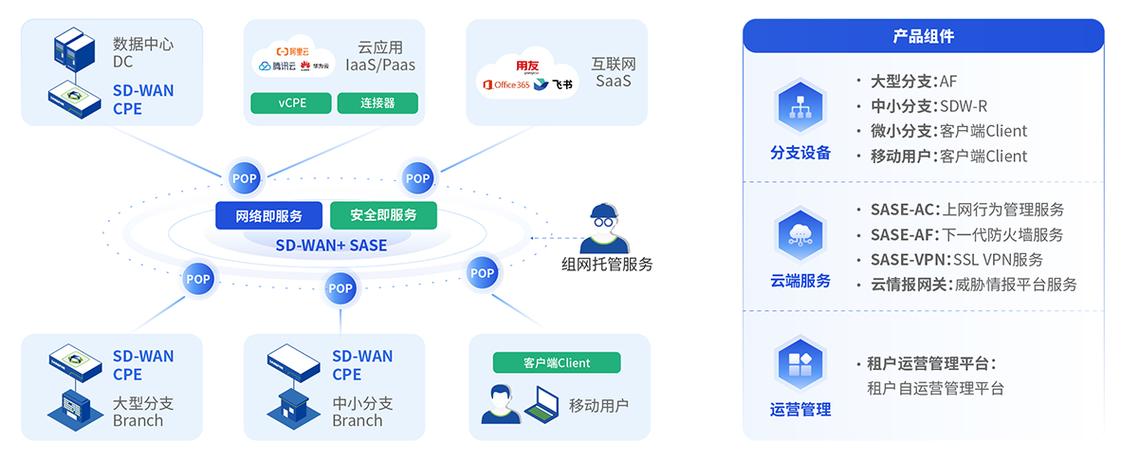

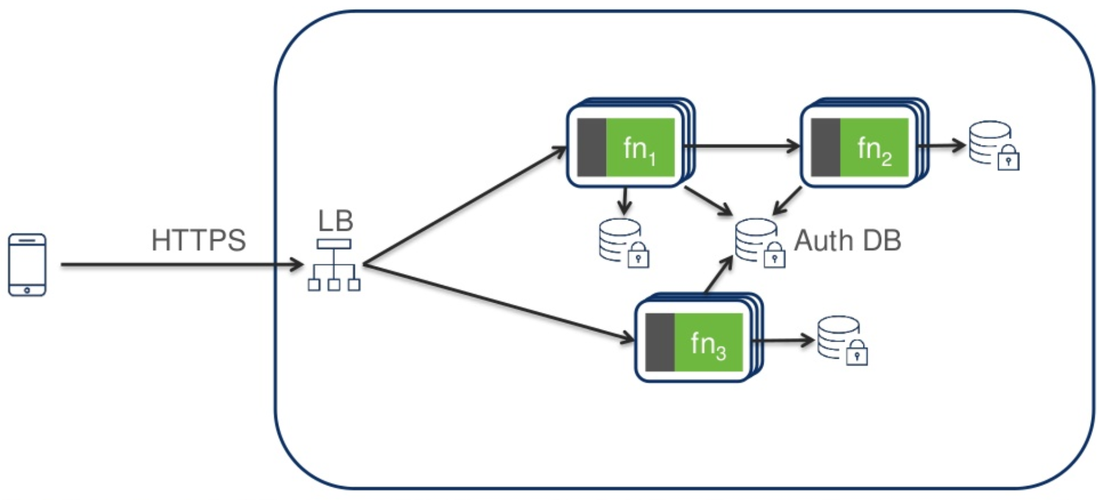

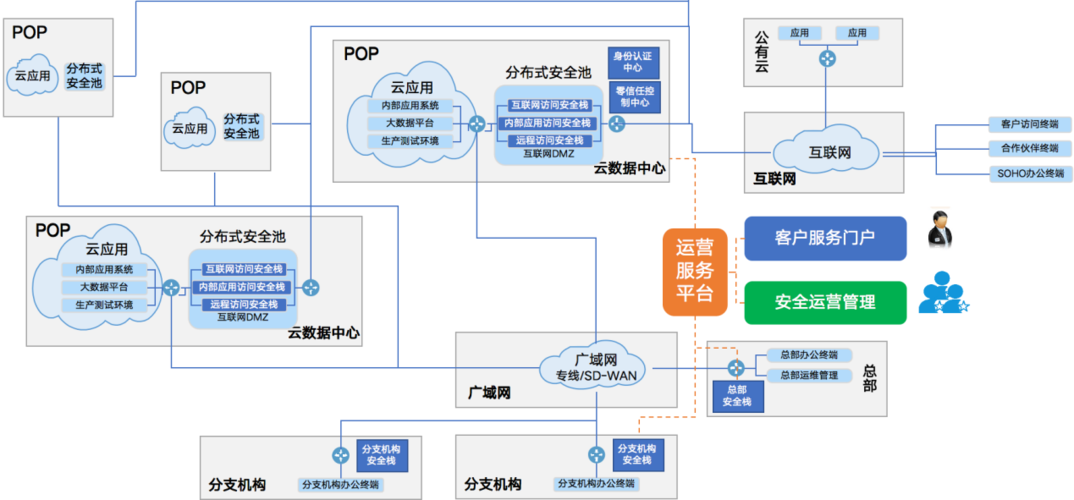

"安全访问服务-Auth0" 是一个易于实施且适应性强的身份验证和授权平台。它旨在帮助企业构建安全、便捷且符合用户期望的登录体验。Auth0 提供了一个全面的解决方案,用于管理用户身份、访问控制和认证流程,以确保只有合法的用户才能访问企业的应用程序和资源。

Auth0的安全访问服务有哪些核心功能?

- 多因素认证(MFA):支持多种多因素认证方式,如短信验证码、电子邮件验证码、硬件令牌等,以增强账户安全性。

- 社交登录集成:允许用户使用社交媒体账户(如Facebook、Google等)登录应用程序,减少用户摩擦并提高用户体验。

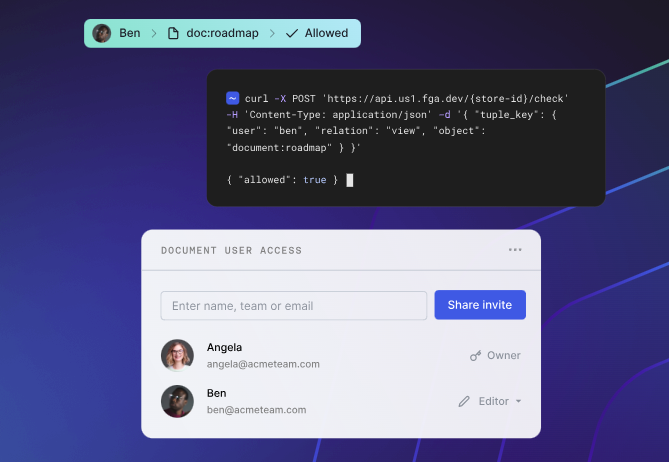

- 细粒度授权:通过易于使用的API实现用户协作和细粒度的访问控制,确保用户只能访问其被授权的资源。

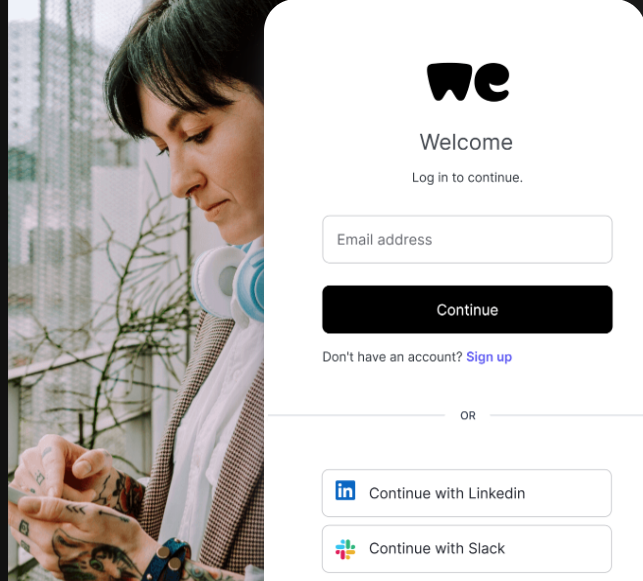

- 无缝登录体验:提供自定义登录框和无缝集成功能,使登录过程既方便又安全。

- 可扩展性和灵活性:支持多种语言和框架,提供30多个SDK和快速入门指南,帮助开发者轻松集成Auth0到他们的应用程序中。

- 客户身份和访问管理(CIAM):与Okta等合作伙伴联手,共同构建更好的客户身份解决方案,降低安全性和合规性风险。

Auth0的安全访问服务的核心优势是什么?

|

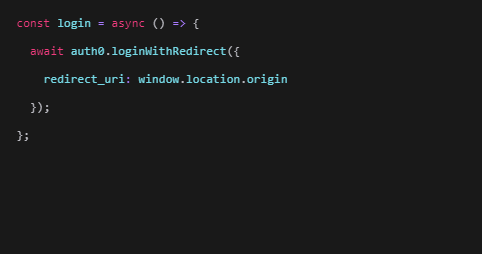

只需五分钟即可在任何应用程序中实现 Auth0 只需几行代码,您就可以将 Auth0 集成到使用任何语言和任何框架编写的任何应用中。我们提供 30 多个 SDK 和快速入门,以帮助您成功实施 |

| 可随您扩展的细粒度授权 通过易于使用的 API 在您的应用程序中实现用户协作和细粒度的访问控制。 |

|

|

一切始于客户身份 从通过无缝登录改善客户体验到使 MFA 像单击按钮一样简单 - 您的登录框必须在用户便利性、隐私和安全性之间找到适当的平衡。 这就是 Okta 和 Auth0 联手的原因。因为我们知道,我们可以共同帮助您构建更好的客户身份 (CIAM)解决方案,从而降低安全性和合规性风险、改善您的用户体验并帮助您的开发人员最大限度地利用他们的时间。 |

在哪些场景会用到Auth0的安全访问服务?

- 企业应用单点登录(SSO):

- 场景描述:企业内部多个应用需要统一的登录入口,以提高员工工作效率并简化管理流程。

- API接口应用:使用Auth0的API接口实现单点登录功能,员工只需一次登录即可访问所有授权的应用。

- B2B和B2C业务场景下的身份管理:

- 场景描述:企业需要在B2B(企业对企业)和B2C(企业对消费者)业务场景中管理不同用户的身份和访问权限。

- API接口应用:通过Auth0的API接口,企业可以灵活地配置和管理不同用户群体的身份信息和访问权限,确保业务安全高效运行。

- 金融服务的多因素身份验证:

- 场景描述:金融服务行业对安全性要求极高,尤其是在处理高风险/高价值交易时。

- API接口应用:利用Auth0的API接口集成多因素身份验证功能,为金融服务提供额外的安全层,防止账户被非法访问。

- 社交登录和用户体验优化:

- 场景描述:零售、出版和旅行等行业需要优化用户体验并促进用户转化。

- API接口应用:通过Auth0的API接口集成社交登录功能,降低用户注册和登录的复杂性,提高用户体验。同时,还可以利用用户资料数据优化个性化推荐和营销策略。

B2C

B2B

以500活跃用户数为基准,更多规格请查看:https://auth0.com/pricing

1. 安装并启用 mod_auth_openidc 模块

首先,您需要安装mod_auth_openidcApache 的模块。

您可以从Github并为您的操作系统安装它们。如果您的操作系统与任何二进制文件不兼容,您仍然可以

从源代码构建。安装完成后,你只需要为 Apache 启用它(如果你使用的是 Windows,你可以使用a2enmod在你的系统上工作)

2. 使用您的 Auth0 帐户信息配置模块

/etc/apache2/mods-available现在您应该在通常安装 Apache 模块的文件夹下获得一个新的配置文件(在 Windows 上,您需要使用/apache/conf/httpd.conf文件)。

3. 配置 Auth0 设置

在您的应用程序设置中添加一个新的允许回调,它等于OIDCRedirectURI。

现在,转到高级设置中的 OAuth 部分并更改JsonWebToken Token Signature Algorithm为 RS256。

4. 授权

您可以配置 Apache 根据用户的属性来保护某个位置。

指南详情链接:https://auth0.com/docs/quickstart/webapp/apache#configuring-auth0-settings

B2C

B2B

以500活跃用户数为基准,更多规格请查看:https://auth0.com/pricing

1. 安装并启用 mod_auth_openidc 模块

首先,您需要安装mod_auth_openidcApache 的模块。

您可以从Github并为您的操作系统安装它们。如果您的操作系统与任何二进制文件不兼容,您仍然可以

从源代码构建。安装完成后,你只需要为 Apache 启用它(如果你使用的是 Windows,你可以使用a2enmod在你的系统上工作)

2. 使用您的 Auth0 帐户信息配置模块

/etc/apache2/mods-available现在您应该在通常安装 Apache 模块的文件夹下获得一个新的配置文件(在 Windows 上,您需要使用/apache/conf/httpd.conf文件)。

3. 配置 Auth0 设置

在您的应用程序设置中添加一个新的允许回调,它等于OIDCRedirectURI。

现在,转到高级设置中的 OAuth 部分并更改JsonWebToken Token Signature Algorithm为 RS256。

4. 授权

您可以配置 Apache 根据用户的属性来保护某个位置。

指南详情链接:https://auth0.com/docs/quickstart/webapp/apache#configuring-auth0-settings